Сети глазами хакера

14.99 €

В наличии лишь 2

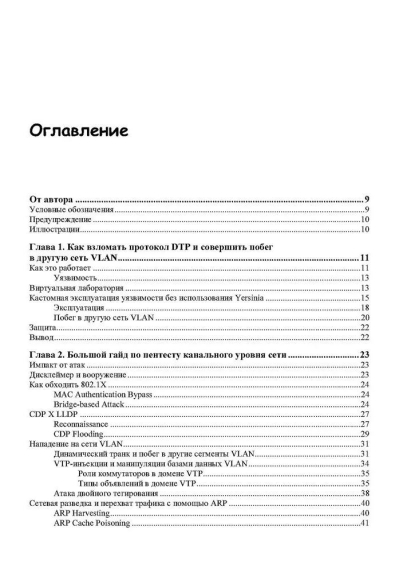

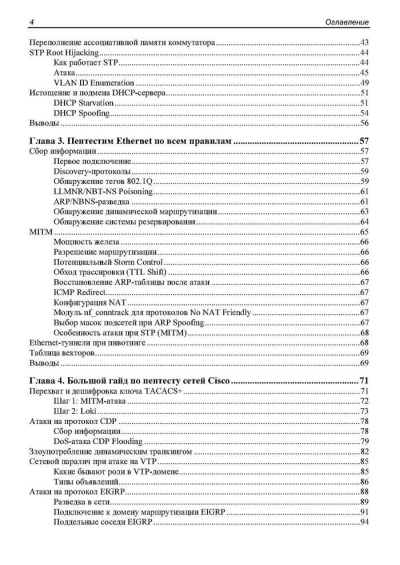

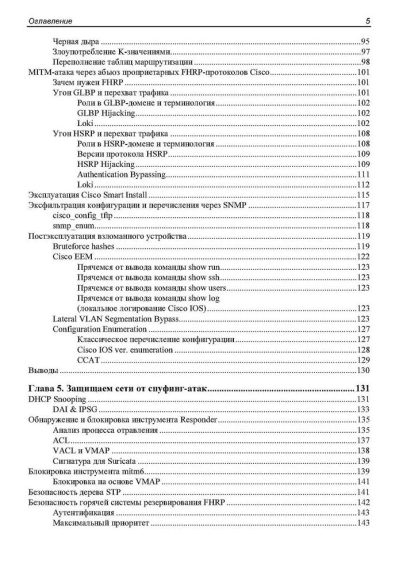

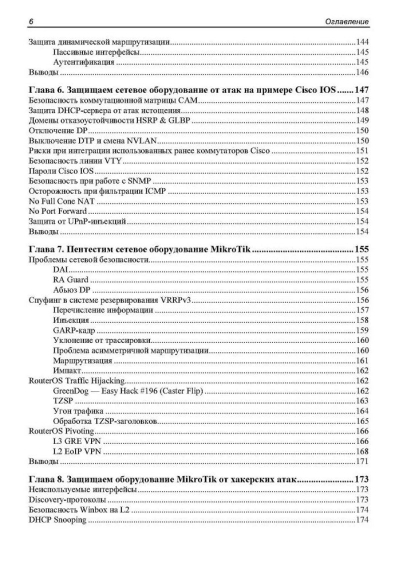

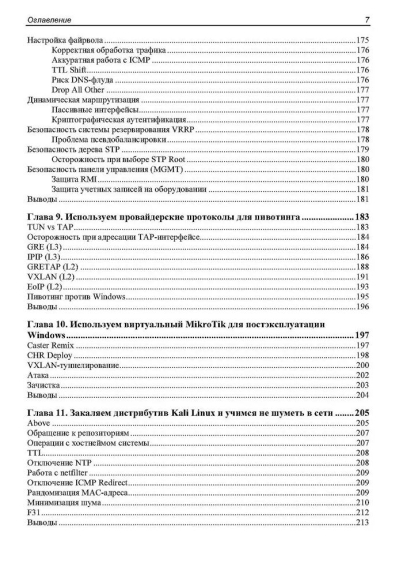

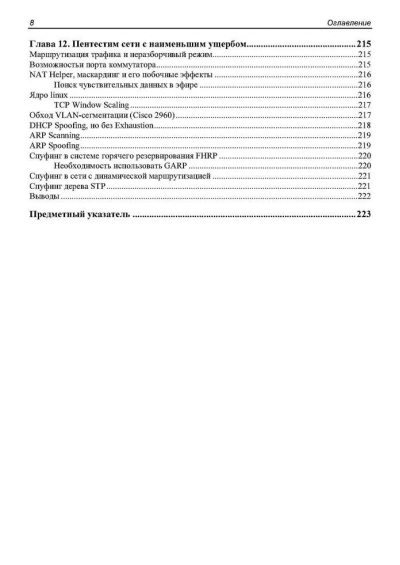

В книге рассматриваются вопросы безопасности компьютерных сетей. Даны практические рекомендации по проведению пентеста сетей Cisco, приведены полезные сведения о протоколе DTP от компании Cisco Systems, представлено подробное руководство по пентесту канального уровня сети, тестированию безопасностии и защите устройств MikroTik.

Рассказывается о методах проведения пентестов с минимальным ущербом для сетевой инфраструктуры. Даны советы по эффективному использованию в процессе тестирования на проникновение инструментария Kali Linux, , рассказано об использовании виртуальных машин для постэксплуатации систем. Описаны рекомендации по защите сетевой инфраструктуры от хакерских атак. Практические примеры демонстрируют техники пентеста как для атакующей, так и для защищающейся стороны.

Для специалистов по тестированию на проникновение, экспертов по сетевой безопасности и системных администраторов.

- Настройка дистрибутива Kali Linux для пентеста сетей;

- Руководство по пентесту канального уровня сети;

- Руководство по пентесту сетей Cisco;

- Руководство по пентесту и защите устройств MikroTik;

- Рекомендации по пентесту сетей с наименьшим ущербом для инфраструктуры;

- Защита сети и сетевого оборудования от хакерских атак.

Рассказывается о методах проведения пентестов с минимальным ущербом для сетевой инфраструктуры. Даны советы по эффективному использованию в процессе тестирования на проникновение инструментария Kali Linux, , рассказано об использовании виртуальных машин для постэксплуатации систем. Описаны рекомендации по защите сетевой инфраструктуры от хакерских атак. Практические примеры демонстрируют техники пентеста как для атакующей, так и для защищающейся стороны.

Для специалистов по тестированию на проникновение, экспертов по сетевой безопасности и системных администраторов.

- Настройка дистрибутива Kali Linux для пентеста сетей;

- Руководство по пентесту канального уровня сети;

- Руководство по пентесту сетей Cisco;

- Руководство по пентесту и защите устройств MikroTik;

- Рекомендации по пентесту сетей с наименьшим ущербом для инфраструктуры;

- Защита сети и сетевого оборудования от хакерских атак.

Смотрите также:

- Все книги издательства

- Все книги автора

- Все книги серии Глазами хакера